Control de acceso

La próxima generación Credenciales de control de acceso

Contrarrestar las evolucionadas amenazas de seguridad ahora es más fácil

Las amenazas de seguridad continúan evolucionando. La tecnología también ha madurado y contrarresta este mayor riesgo. Sin embargo, la mayoría de las organizaciones siguen utilizando tecnologías de credencialización de control de acceso heredadas. Esto presenta mayores vulnerabilidades y la amenaza requiere soluciones tecnológicas modernas que cumplan con esta amenaza dinámica ahora y en el futuro.

Las credenciales existentes, los lectores y los controladores deben estar integrados, ya que reemplazar todo es logística y tiene un costo prohibitivo. ¿Cómo hace la transición de Casi-Rusco, AWID o HID prox a una moderna tecnología de lectura segura? Necesita un proveedor que tenga el conocimiento y la experiencia para analizar su sistema de credencialización de control de acceso existente y crear soluciones para gestionar la transición requerida.

Mueva su sistema de control de acceso a la próxima Era, elija los sistemas deister para ayudarlo a crear y administrar la transición a un sistema de credencialización seguro de una manera óptima.

¿Que te gustaría hacer?

Integración

Mantenga e integre sus existentes

credenciales y lectores con la

nueva tecnología de credenciales.

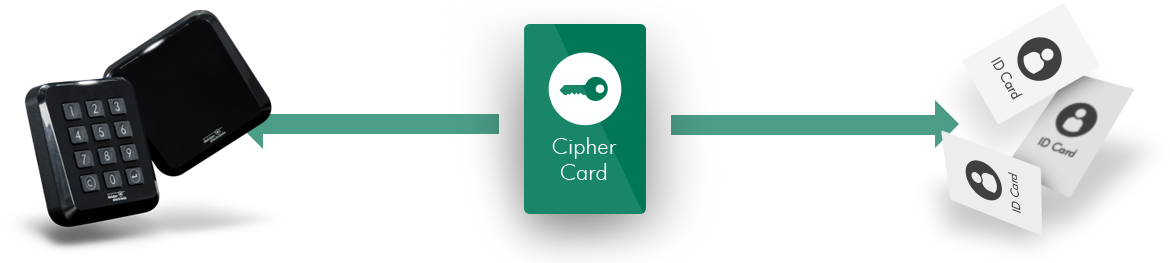

Sistemas de credenciales de control de acceso de próxima generación

Con la seguridad de deister engánchese a la seguridad; La mejor calidad de producto en su sector hecha en Alemania; y la gestión totalmente integrada de su sistema y su seguridad. Nos adherimos a las mejores prácticas para el cifrado seguro, a los estándares abiertos y la protección de datos ampliamente revisados, y ofrecemos un nuevo nivel de conveniencia para el usuario a los empleados y administradores. El diseño de nuestro sistema es un enfoque de seguridad en capas único que utiliza las mejores prácticas estrictas para la protección de datos. deister utiliza solo las mejores tecnologías estándar abiertas actuales para ofrecer el nivel más alto de protección de datos y privacidad, como las credenciales Mifare DESFire EV1 / 2 (que incorporan AES) y los lectores compatibles; y OSDP2 como el protocolo entre lector y controlador. Las diferentes opciones, incluyendo smartframe, deBus y / o modo de lector transparente, ofrecen seguridad adicional.

- Administración segura de llaves de las claves de cifrado de su sistema, que le ofrece un control completo sobre el sistema al tiempo que permite una fácil gestión de lectores y credenciales

- Autentificación mutua entre el lector y la credencial, proporcionando la mejor protección de integridad de mensajes de su clase

- Estándares globales abiertos que son revisados, chequeados y verificados regularmente por las autoridades oficiales (incluido el NIST) para ofrecerle el nivel de seguridad más efectivo posible

- Implementación adecuada de tecnología y cifrado incorporados en un diseño de proceso cohesivo para evitar brechas de seguridad en la operación y administración de su sistema de control de acceso

Smartframe

Smartframe® es un modelo de datos protegidos criptográficamente para el almacenamiento seguro de su ID de usuario y otros datos de identidad. Es una identificación portátil que puede programarse en cualquier credencial, desde tarjetas de identificación, fobs o credenciales móviles en su teléfono inteligente.

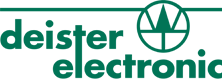

Modo de lector transparente

Los lectores, por necesidad, se ubican en áreas no seguras y ofrecen la oportunidad de ingresar al sistema. Saque toda la información y datos confidenciales del lector; integre esas funciones en otro dispositivo que está conectado a través de un canal cifrado al lector, pero que se encuentra en un área segura, que es el cuadro de cifrado o cipher box®. Luego, el lector funciona en modo transparente, solo canaliza a través de los datos encriptados de la credencial al cipher box®, que descifra los datos de la credencial y los envía al controlador. El lector ya no crea una vulnerabilidad.

deBus

Con deister, tiene la flexibilidad de seleccionar protocolos de comunicación y presentar una interfaz consistente para el lector de control de acceso. deBus es una opción similar pero más segura a OSDP y también funciona en una interfaz RS485.

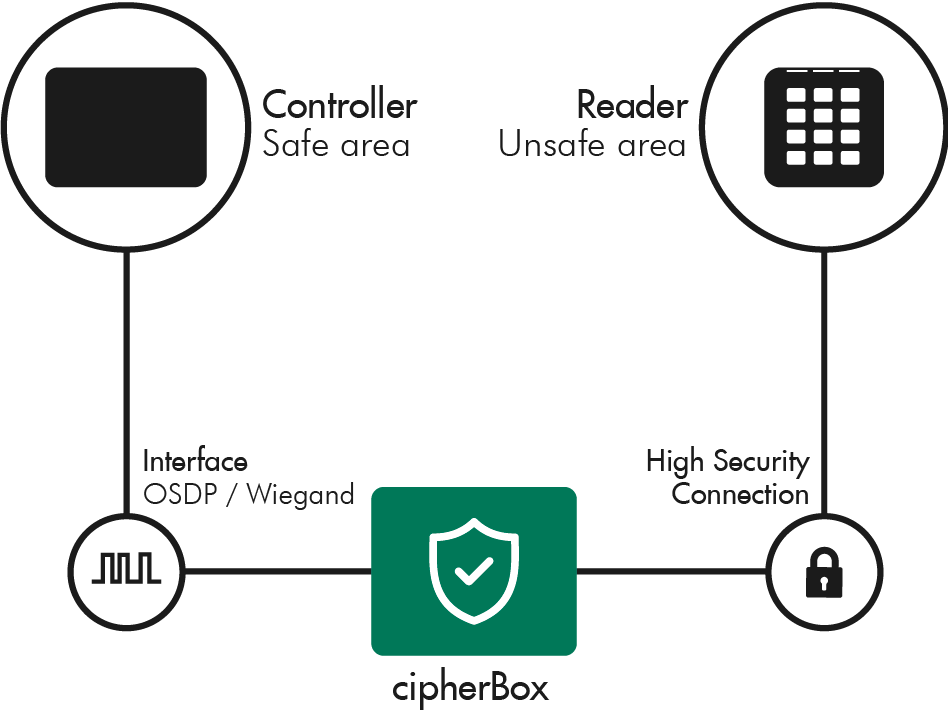

Tu propia tarjeta de cifrado, únicamente tuya

La Cipher Card ™ es un concepto de seguridad único que facilita la administración de su sistema de control de acceso mientras mantiene el más alto nivel de seguridad. Una tarjeta simple, la Cipher Card ™, reemplaza las contraseñas inestables u otras medidas de seguridad engorrosas.

La Cipher Card ™ almacena los datos de seguridad únicos de su sistema y permite la autorización de lectores y la creación de medios de identificación o tarjetas inteligentes. Con su propia y exclusiva Cipher Card ™, permanece independiente de cualquier proveedor, incluso de nosotros (¿qué otro proveedor de tecnología le proporciona los medios para establecer su independencia?), de igual manera la administración e instalación de su sistema se vuelve fácil, rápida y totalmente protegida contra la exposición de su clave de cifrado crítica (s). Lo que significa que tienes un control total sobre tu sistema.

Gestionado por deister

deister mantiene de forma segura su Cipher Card ™ para usted y administra de manera conveniente la producción de tarjetas de identificación y el aprovisionamiento de lectores.

Autogestionado

Usted recibe y administra su propia Cipher Card ™ para disfrutar de la máxima independencia y control sobre su sistema.

Gestión de proyectos y Consultoría

Podemos respaldar y simplificar su proyecto incluyendo la definición de una tarjeta de empleado; elegir las mejores tecnologías seguras; realizar una revisión técnica (Hardware, Software) o evaluar nuevos negocios / casos de uso así como nuevas oportunidades.

La larga experiencia de deister reduce los riesgos de su proyecto de manera significativa, sin importar si usted es un operador del sistema, proveedor del sistema o usuario final de un sistema

Migra e integra tu sistema existente

El servicio Legacy Connect de deister

Su tecnología de credenciales debe garantizar que sus tarjetas y lectores no sean el eslabón más débil de la cadena de seguridad. Desafortunadamente, la tecnología de credenciales de décadas de antigüedad todavía se usa en muchas organizaciones. Pero, contrariamente a la opinión popular, la transición a una tecnología moderna no tiene que ser difícil ni imponer un coste enorme. Somos verdaderos expertos en RFID, habiendo inventado o co-inventado muchos de los estándares y protocolos de RFID populares de hoy en día, como Mifare, OSDP, Casi-Rusco, OSS y muchos más.

Eso nos ayuda a ayudarlo a migrar de tecnologías antiguas a una tecnología moderna, segura y rentable. Con nuestro servicio Legacy Connect, lo ayudamos a encontrar la mejor manera mejor así como la más rentable de actualizar su sistema de control de acceso desde donde está ahora a donde querría o le gustaría estar:

Tarjetas

Consultamos con usted para elegir la mejor tecnología de credenciales seguras para su perfil de seguridad y mostrarle cómo implementar los procesos de gestión de credenciales así como la producción de credenciales de manera adecuada para evitar violaciones de seguridad. Nuestros lectores Triple Technology ™ admiten una transición sin problemas a una nueva tecnología de credenciales donde las credenciales antiguas pueden actualizarse sobre la marcha a través de nuestros lectores o intercambiarse durante el funcionamiento normal de su organización, mientras que las credenciales antiguas todavía se usan en paralelo.

Credenciales móviles

El futuro es ahora. Integre los teléfonos móviles y utilice nuestros servicios confiables en la nube para que su sistema de control de acceso sea una prueba de futuro. Todos nuestros lectores actuales así como inalámbricos ofrecen conectividad Bluetooth y ofrecemos adaptadores de actualización para permitir que los lectores existentes también se comuniquen a través de Bluetooth.

Lectores

Nuestros lectores Infinity ™ son lectores de Triple Technology ™ que pueden leer hasta 3 tecnologías de lectura diferentes. Por lo tanto, las credenciales de la tarjeta y las credenciales móviles se pueden utilizar con el mismo lector. Además, Triple Technology ™ admite la transición perfecta de la tecnología antigua a la nueva sin interrumpir su operación diaria. Infinity Readers ™ puede ser el último lector que necesites.

deisterConnect

deisterConnect es compatible con nuevos servicios móviles como la economía compartida, el acceso móvil, el sistema como servicio o la administración remota. Es una nueva generación de servicios que permite que los teléfonos inteligentes o los relojes inteligentes se conviertan en cualquier cosa: un sistema para abrir puertas, una herramienta de administración para almacenamiento inteligente, su credencial para acceder a un activo, un sistema para abrir una verja o barrera y mucho más. Las credenciales móviles que contienen los derechos de acceso del usuario se generan de forma segura en deisterCloud y pueden incorporarse a dispositivos inteligentes, con solo tocar un botón.

Parte de deisterConnect es el deisterTrustcenter, que es un servicio de nube confiable para la creación segura y el despliegue instantáneo de credenciales móviles en dispositivos inteligentes. Es un habilitador de seguridad para cualquiera de esos servicios móviles y responde a su necesidad actual y futura de seguridad contra ataques de piratas informáticos o delitos informáticos.

Todos los derechos de una tarjeta sin contacto o cualquier otro tipo de credencial pueden incorporarse a dispositivos móviles en una sola aplicación inteligente: deisterWallet. Esta es la aplicación central para todas las credenciales móviles, albergando todos los derechos de acceso del usuario a servicios, puertas u otros dispositivos. deisterWallet cuenta con una conexión segura a deisterCloud y dispositivos compatibles, y también admite un modo fuera de línea en caso de que la conexión a la red se interrumpa.

Infinity Readers ™

Nuestra serie Infinity Reader ™ son lectores de Triple Technology ™, que pueden leer 125 kHz, 13,56 MHz y proporcionar una interfaz adicional para la tercera tecnología de lectura que elija, por ejemplo. Bluetooth.

Todos los lectores Infinity admiten actualizaciones de firmware remotas. Además, también se pueden cargar remotamente al lector nuevos conjuntos de claves de cifrado personalizadas y configuraciones de interfaz, incluso cuando el lector ya está instalado y en funcionamiento.

Dado que la tecnología avanza rápidamente, es vital contar con un lector flexible que brinde interfaces y opciones para mantenerse a prueba de futuro. La serie Infinity Reader ™ con su soporte para varias tecnologías de lectura paralela y una interfaz abierta para conectar una tercera tecnología (futura) le permite a su sistema de control de acceso mantenerse a prueba de futuro, pudiendo ser el último lector que necesitará.

Un estándar – OSS

Como uno de los miembros fundadores, deister apoya y ayuda a desarrollar un sólido estándar abierto para el control de acceso inalámbrico. Desde nuestro software, tarjetas de identificación, bloqueos inalámbricos hasta los lectores en línea, son totalmente compatibles con OSS.

¿Si tiene varios sitios, tal vez incluso en varios países y desea un estándar para administrarlo todo incluso a través de varios proveedores? Entonces OSS podría ser la opción correcta para ti.

Con deister y OSS usted tiene lo mejor de ambos mundos: la reconocida calidad de los productos de deister y la independencia de un estándar abierto.